Tipps aufgrund des CrowdStrike-Updatefehlers

Am 19. Juli 2024 ereignete sich ein weitreichender IT-Ausfall, der auf eine fehlerhafte Aktualisierung von…

Legacy Software Sicherheitsrisiko

Die Digitalisierung läuft nun bereits seit einigen Jahrzehnten. Das hat nicht nur Vorteile, denn gerade…

Skalieren von Serverinfrastrukturen

Was leitet die Skalierbarkeit? Unter dem Begriff Skalierbarkeit versteht man die Fähigkeit des hauseigenen Systems,…

Was ist SharePoint und was sind die fünf Hauptfunktionen?

SharePoint von Microsoft SharePoint fördert durch seine vielfältigen Funktionen die Zusammenarbeit in Unternehmen. Doch was…

Unbegrenztes Datenvolumen immer sinnvoller durch 5G

Der Mobilfunkstandard hat sich mit der Zeit immer weiterentwickelt bis hin zu 5G. Dabei ergeben…

XRechnung in Planung, ab 2025 verpflichtend

Eine Pflicht zur Erstellung und Versendung elektronischer Rechnungen besteht bereits, wenn es um den Rechnungsaustausch…

Mobilfunkstandards Übersicht- Von 1G bis 6G

Kaum waren die Lizenzen für den 5G-Mobilfunkstandard vergeben und die neue Übertragungstechnik verfügbar, wurden die…

Effiziente Workflows in der professionellen Fotografie

Im dynamischen Bereich der professionellen Fotografie ist die Beherrschung der Kunst des Zeit- und Ressourcenmanagements…

Was Sie über Glasfasernetzwerke wissen müssen: Kosten, Geschwindigkeit und Verfügbarkeit

Die Nutzung des Internets wird stetig datenintensiver, u.a. durch Internet-TV, Video-Calling, bildintensive Internetnutzung, Smartphone-Cameras mit…

Kostenlos und digital unterschreiben & signieren | Anleitung und Hintergründe

Digital unterschreiben bzw. signieren, spontan, schnell und kostenlos. Nachdem wir vor einiger Zeit eine Anleitung…

Business IT Fachartikel thematisch sortiert

Cyber Security

Tipps aufgrund des CrowdStrike-Updatefehlers

Am 19. Juli 2024 ereignete sich ein weitreichender IT-Ausfall, der auf eine fehlerhafte Aktualisierung von…

Legacy Software Sicherheitsrisiko

Die Digitalisierung läuft nun bereits seit einigen Jahrzehnten. Das hat nicht nur Vorteile, denn gerade…

Neue Malware-Methode – PDF-Dateien betroffen

Die Gefahren durch eine Malware sollten durch die öffentlich gemachten Schadensfälle, zumindest in Unternehmen, allseits…

Secure Boot für eine höhere Internetsicherheit

Secure Boot ist eine wichtige Sicherheitskomponente und stellt sicher, dass nur vertrauenswürdige und authentifizierte Software…

6 Tipps zum Schutz der Online-Privatsphäre und der persönlichen Daten

In einer Welt, in der sich soziale Medien und Internettechnologien weiterentwickeln, scheint es, dass es…

6 Tipps für die IT-Sicherheit eines Routers

Ein alter WLAN-Router kann mehr schaden als nützen. Das Bedürfnis nach Sicherheit ist heute wichtiger…

Post-Quanten-Kryptografie fordert die heutige Verschlüsselung heraus

Ein Quantensprung der IT Sicherheit ? Dieser Artikel beleuchtet die Auswirkung von Quantencomputern und Post-Quanten-Kryptografie…

Höhere IT-Security mittels SOC und SIEM

„Herzlich willkommen im Buzzword-Dschungel der IT-Security oder wollen wir doch lieber den Fachbegriff Cybersecurity nutzen?“…

Human Firewall Best Practice Beispiele

Wer zum ersten Mal auf den Fachbegriff Human Firewall aufmerksam wird, könnte auf den Gedanken…

Was ist Threat Hunting?

Die Welt ist digital, vernetzt – und das mit neuen und alten Technologien. Das wird…

Digitalisierung

Unbegrenztes Datenvolumen immer sinnvoller durch 5G

Der Mobilfunkstandard hat sich mit der Zeit immer weiterentwickelt bis hin zu 5G. Dabei ergeben…

Digitalen Zahlungsmethoden im Online-Handel

Als Ergänzung zu unserem im Jahr 2016 verfassten E-Commerce Erfolgsfaktor „E-Payment-Clearing beschäftigen wir uns heute…

Die ICT-Herausforderungen der heutigen Zeit

Große Unsicherheit, aber auch Chancen: Arbeitsgeräte, die mit Sensoren ausgestattet sind, Smartphones, die uns den…

digital health meets health economics

Gastautorin: Prof. Dr. Cordula Kreuzenbeck Falls Sie sich fragen, was aktuell mit den Immobilienpreisen nicht…

Digitalisierung im Healthcare-Umfeld

Zur Ausgangslage in Krankenhäusern und Universitätskliniken Nicht alle Arbeitsschritte, die in Krankenhäusern und Universitätskliniken erledigt…

Digitale CTG-Überwachung – Digitalisierung im Gesundheitswesen

Die nebenstehende Grafik zeigt anhand einer Studie des unabhängigen IGES Instituts auf, dass eine Hebamme…

Gesichtserkennung – 6 Fragen und Antworten

Geht es um die Gesichtserkennung, kommt man nicht am Beispiel China vorbei. In den verschiedensten…

5 Fakten zum DVG: Das Digitale-Versorgung-Gesetz im Fokus

Das Digitale-Versorgung-Gesetz, kurz DVG, wurde am 07.11.2019 durch den Bundestag beschlossen und zielt darauf ab,…

Smart City – Sicherheitsansätze wie z.B. Cyber Exposure

Die Technologie verändert ständig unseren Alltag. Viele Kommunen setzen deswegen auf die Smart City. Dadurch…

Digitale Plattformen | 82 Thesen und Erfolgsfaktoren aus 8 Quellen

Digitale Plattformen werden immer wichtiger und gefühlt entsteht jede Woche eine neue Plattform im Internet….

Technologie

Analytics – Welche Methode passt zu Ihrem Unternehmen?

Viele Unternehmen benutzen unterschiedliche Analytics, um Entscheidungen zu treffen. Anhand der gesammelten Erkenntnisse können Entscheidungen…

IT-Trends – Dauerhafte IT-Entwicklungsthemen

Ob Blockchain, Enpowered Edge, Smart Spaces oder Quantum Computing, unser erwarten jedes Jahr spannende Themen…

Red Hat Übernahme – Warum hat IBM eine der bekanntesten Linux-Distributionen gekauft?

Am 28. Oktober gab Red Hat bekannt, dass die Firma IBM den Softwarehersteller aus North…

Multi Cloud – Unterschied zu einer Hybrid Cloud, Vorteile und Nachteile

Daten werden von Unternehmen zunehmend in die Cloud verlagert. Allerdings gibt es keine Cloud-Lösung, die…

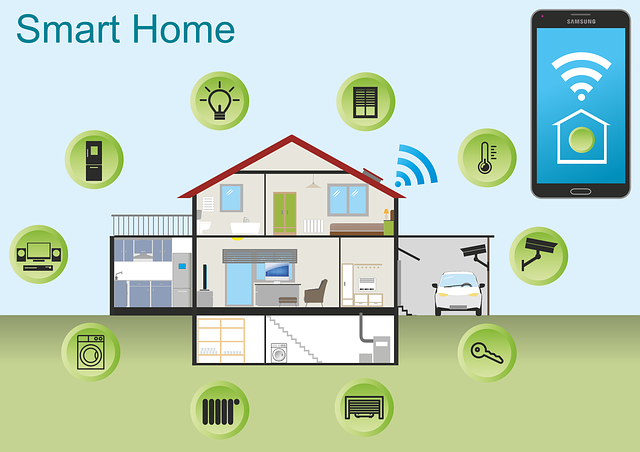

Smart Home: Möglichkeiten im Überblick

Es gibt immer mehr Unternehmen, die Smart Home zu Ihnen nach Hause bringen wollen. Das…

Machine Learning – Alles, was Sie wissen müssen

Autor: Thomas W. Frick, 09.11.2018, Thema: Machine Learning Kurznavigation in diesem Beitrag: Seite 1 Beitrag…

Smart City – Sicherheitsansätze wie z.B. Cyber Exposure

Die Technologie verändert ständig unseren Alltag. Viele Kommunen setzen deswegen auf die Smart City. Dadurch…

Voice Commerce: Revolution im Onlinehandel?

Alexa, Siri & Co. werden immer häufiger genutzt. Die Sprachassistenten bedrohen viele traditionelle Händler. Mit…

Cognitive Computing | Definition, Voraussetzungen und Beispiele

Beim Cognitive Computing werden Technologien der Künstlichen Intelligenz genutzt, um menschliche Denkprozesse zu simulieren. Dabei…

Tipps zur Auswahl von RFID-Systemen

Die zuverlässige und kosteneffiziente Durchführung von Wartung, Service und Instandhaltung ist ein wichtiger Bestandteil für…