Wie wichtig ist eine eigene professionelle E-Mail-Adresse?

Schenken Sie einem Unternehmen Vertrauen, der Nachrichten über z.B. rechtsanwalt-meier-879@gmail.com verschickt? Die Gestaltung Ihrer E-Mail-Adresse…

Prompting verstehen – ein Wort wird zur zentralen KI-Schnittstelle

Autoren: Sezer Rodoplu und Thomas W. Frick (LinkedIn-Profil / Xing-Profil) Wer heute mit KI (Künstliche Intelligenz) arbeitet, stößt unweigerlich…

Künstliche Intelligenz (KI) – Vorteile und Nachteile

Die Künstliche Intelligenz ist spätestens seit den Schlagzeilen über OpenAI (ChatGPT) in aller Munde. Auf…

KI-Awareness für mehr Sicherheit und Kompetenz

Die tägliche Arbeit mit KI-Tools erfordert mehr Aufmerksamkeit als ein bloßes Anwenden der ausgewählten Software….

Wie hilft die RACI-Matrix bei der Projektverantwortung in der IT?

Im Projektmanagement ist eine klare Zuweisung von Verantwortlichkeiten ein wichtiger Erfolgsfaktor. Viele Projekte scheitern aufgrund…

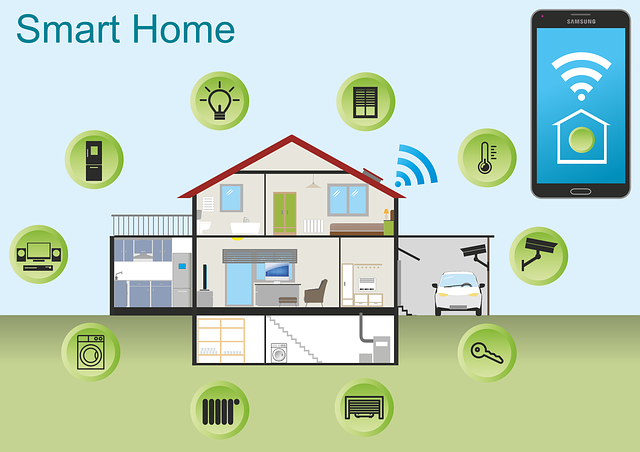

Smart Home – Funktionen, Geräte, Produkte & Möglichkeiten

Was wäre, wenn Ihr Zuhause, als Smart Home, Sie besser kennt als Ihr Smartphone? Smarthomes…

Wie können digitale Workflows das Rechnungswesen entlasten?

Die manuelle Verarbeitung von Rechnungen kostet Zeit, bindet Fachkräfte und erhöht das Risiko für Fehler….

Virtualisierung | Gefahren bei der Lizenzierung

Die Virtualisierung ist in aller Munde – die Strategie ist zur Vereinfachung der IT-Wartung und der…

VirtualBox – Übersicht und Tipps zur Virtualisierungssoftware

Mac, Linux und Windows gleichzeitig nutzen – ganz ohne zweiten Rechner? Virtualisierung, die Ihre IT-Kosten…

5 DVG Fakten – Digitale-Versorgung-Gesetz im Fokus

Das Digitale-Versorgung-Gesetz, kurz DVG, wurde am 07.11.2019 durch den Bundestag beschlossen und zielt darauf ab,…

Nächste Business-IT-Veranstaltung, Schwerpunkt Cloud

Business IT Fachartikel thematisch sortiert

Künstliche Intelligenz

Prompting verstehen – ein Wort wird zur zentralen KI-Schnittstelle

Autoren: Sezer Rodoplu und Thomas W. Frick (LinkedIn-Profil / Xing-Profil) Wer heute mit KI (Künstliche Intelligenz) arbeitet, stößt unweigerlich…

Künstliche Intelligenz (KI) – Vorteile und Nachteile

Die Künstliche Intelligenz ist spätestens seit den Schlagzeilen über OpenAI (ChatGPT) in aller Munde. Auf…

KI-Awareness für mehr Sicherheit und Kompetenz

Die tägliche Arbeit mit KI-Tools erfordert mehr Aufmerksamkeit als ein bloßes Anwenden der ausgewählten Software….

Natural Language Processing – Herausforderungen & Best Practice

Die natürliche Sprachverarbeitung (Natural Language Processing, NLP) hat sich in den letzten Jahren von einer…

KI-Integration in Suchmaschinen

Künstliche Intelligenz (KI) und Machine Learning (ML) sind in der digitalen Welt als Technologien und…

Künstliche Intelligenz-Einsatzgebiete

KI-Systeme sind längst mehr als nur eine Vision und eine Technologie. In kurzer Zeit sind…

Einsatz von künstlicher Intelligenz im Suchmaschinenmarketing

Dank des Suchmaschinenmarketings können Betreiber von Webseiten ihre Sichtbarkeit im Netz deutlich erhöhen und mit…

KI Sicherheit – 5 Fakten zur Sicherheit von künstlicher Intelligenz

Die einen finden sie faszinierend, andere sind direkt an ihrer Weiterentwicklung beteiligt und dritten bereitet…

Digital Health

5 DVG Fakten – Digitale-Versorgung-Gesetz im Fokus

Das Digitale-Versorgung-Gesetz, kurz DVG, wurde am 07.11.2019 durch den Bundestag beschlossen und zielt darauf ab,…

IT-Stress abbauen -Mehrere Tipps zu 5 Stressfaktoren

Die heutige Berichtserstattung dient zur Bewusstseinsschaffung anstelle eines konkreten IT-Themas. Der Jahreswechsel bietet sich für…

digital health meets health economics

Gastautorin: Prof. Dr. Cordula Kreuzenbeck Falls Sie sich fragen, was aktuell mit den Immobilienpreisen nicht…

Digitalisierung im Healthcare-Umfeld

Zur Ausgangslage in Krankenhäusern und Universitätskliniken Nicht alle Arbeitsschritte, die in Krankenhäusern und Universitätskliniken erledigt…

DSGVO-Impuls – Verstoß aufgrund von Corona-Regelungen

Auch wenn aktuell die Gastronomie, trotz der in den letzten Monaten, vorsorglichen Einhaltung der Hygienevorschriften, …

Digitale CTG-Überwachung – Digitalisierung im Gesundheitswesen

Die nebenstehende Grafik zeigt anhand einer Studie des unabhängigen IGES Instituts auf, dass eine Hebamme…

Public Health Apps

Wer sich schon einmal im App- beziehungsweise Playstore umgesehen hat, weiß, dass dort so gut…

Digital Health – 5 Fakten zur Digitalisierung im Gesundheitswesen

Die Digitalisierung dringt unaufhaltsam in sämtliche Lebensbereiche vor und hat die meisten Branchen längst verändert….

Software

Wie können digitale Workflows das Rechnungswesen entlasten?

Die manuelle Verarbeitung von Rechnungen kostet Zeit, bindet Fachkräfte und erhöht das Risiko für Fehler….

VirtualBox – Übersicht und Tipps zur Virtualisierungssoftware

Mac, Linux und Windows gleichzeitig nutzen – ganz ohne zweiten Rechner? Virtualisierung, die Ihre IT-Kosten…

WordPress – der Hidden Champion für Internetseiten

Bis noch vor wenigen Jahren wurde die Plattform WordPress nur für das Bloggen verwendet. Heute…

Welche Geschäftsbereiche mit einem ERP-System digitalisieren?

Die Digitalisierung von Geschäftsprozessen ist für Unternehmen unerlässlich, wenn sie sich langfristig am Markt durchsetzen…

Was ist SharePoint und was sind die fünf Hauptfunktionen?

SharePoint von Microsoft SharePoint fördert durch seine vielfältigen Funktionen die Zusammenarbeit in Unternehmen. Doch was…

XRechnung in Planung, ab 2025 verpflichtend

Eine Pflicht zur Erstellung und Versendung elektronischer Rechnungen besteht bereits, wenn es um den Rechnungsaustausch…

IT-Projektbeispiel: Wie Perfektionismus den Projekterfolg verhindert

Gastartikel von Thomas Harneit Dieser Artikel beschreibt, wie ein IT-Projekt durch Coaching & Mediation gerettet…

Neue WhatsApp Datenschutzrichtlinien – 5 Fakten zum Zwangsupdate

Update: Der ursprüngliche Bestätigungszwang der Datenschutzbedingungen wurde aufgrund der Empörung von WhatsApp Nutzern auf 15….

Cyber Security

ToolShell – Hintergründe zur Microsoft Sharepoint Sicherheitslücke

Ein unauffälliges PowerShell-Skript entwickelte sich zu einer weltweiten Gefahr für „on premise“ SharePoint-Server. Die ToolShell-Sicherheitslücke…

Tipps aufgrund des CrowdStrike-Updatefehlers

Am 19. Juli 2024 ereignete sich ein weitreichender IT-Ausfall, der auf eine fehlerhafte Aktualisierung von…

Legacy Software Sicherheitsrisiko

Die Digitalisierung läuft nun bereits seit einigen Jahrzehnten. Das hat nicht nur Vorteile, denn gerade…

Neue Malware-Methode – PDF-Dateien betroffen

Die Gefahren durch eine Malware sollten durch die öffentlich gemachten Schadensfälle, zumindest in Unternehmen, allseits…

Secure Boot für eine höhere Internetsicherheit

Secure Boot ist eine wichtige Sicherheitskomponente und stellt sicher, dass nur vertrauenswürdige und authentifizierte Software…

6 Tipps zum Schutz der Online-Privatsphäre und der persönlichen Daten

In einer Welt, in der sich soziale Medien und Internettechnologien weiterentwickeln, scheint es, dass es…

6 Tipps für die IT-Sicherheit eines Routers

Ein alter WLAN-Router kann mehr schaden als nützen. Das Bedürfnis nach Sicherheit ist heute wichtiger…

Post-Quanten-Kryptografie fordert die heutige Verschlüsselung heraus

Ein Quantensprung der IT Sicherheit ? Dieser Artikel beleuchtet die Auswirkung von Quantencomputern und Post-Quanten-Kryptografie…

Höhere IT-Security mittels SOC und SIEM

„Herzlich willkommen im Buzzword-Dschungel der IT-Security oder wollen wir doch lieber den Fachbegriff Cybersecurity nutzen?“…

Human Firewall Best Practice Beispiele

Wer zum ersten Mal auf den Fachbegriff Human Firewall aufmerksam wird, könnte auf den Gedanken…

Digitalisierung

5 DVG Fakten – Digitale-Versorgung-Gesetz im Fokus

Das Digitale-Versorgung-Gesetz, kurz DVG, wurde am 07.11.2019 durch den Bundestag beschlossen und zielt darauf ab,…

Unbegrenztes Datenvolumen immer sinnvoller durch 5G

Der Mobilfunkstandard hat sich mit der Zeit immer weiterentwickelt bis hin zu 5G. Dabei ergeben…

Digitalen Zahlungsmethoden im Online-Handel

Als Ergänzung zu unserem im Jahr 2016 verfassten E-Commerce Erfolgsfaktor „E-Payment-Clearing beschäftigen wir uns heute…

Die ICT-Herausforderungen der heutigen Zeit

Große Unsicherheit, aber auch Chancen: Arbeitsgeräte, die mit Sensoren ausgestattet sind, Smartphones, die uns den…

digital health meets health economics

Gastautorin: Prof. Dr. Cordula Kreuzenbeck Falls Sie sich fragen, was aktuell mit den Immobilienpreisen nicht…

Digitalisierung im Healthcare-Umfeld

Zur Ausgangslage in Krankenhäusern und Universitätskliniken Nicht alle Arbeitsschritte, die in Krankenhäusern und Universitätskliniken erledigt…

Digitale CTG-Überwachung – Digitalisierung im Gesundheitswesen

Die nebenstehende Grafik zeigt anhand einer Studie des unabhängigen IGES Instituts auf, dass eine Hebamme…

Gesichtserkennung – 6 Fragen und Antworten

Geht es um die Gesichtserkennung, kommt man nicht am Beispiel China vorbei. In den verschiedensten…

Smart City – Sicherheitsansätze wie z.B. Cyber Exposure

Die Technologie verändert ständig unseren Alltag. Viele Kommunen setzen deswegen auf die Smart City. Dadurch…

Digitale Plattformen | 82 Thesen und Erfolgsfaktoren aus 8 Quellen

Digitale Plattformen werden immer wichtiger und gefühlt entsteht jede Woche eine neue Plattform im Internet….

Technologie

Smart Home – Funktionen, Geräte, Produkte & Möglichkeiten

Was wäre, wenn Ihr Zuhause, als Smart Home, Sie besser kennt als Ihr Smartphone? Smarthomes…

Lidbot Sensor für das Abfallmanagement – IOTA Projektbeispiel

Der Lidbot Sensor ist ein innovative und modernes IOTA-Projektbeispiel für die Zukunft des Abfallmanagements. Die…

Mobilfunkstandards Übersicht- Von 1G bis 6G

Kaum waren die Lizenzen für den 5G-Mobilfunkstandard vergeben und die neue Übertragungstechnik verfügbar, wurden die…

Was Sie über Glasfasernetzwerke wissen müssen: Kosten, Geschwindigkeit und Verfügbarkeit

Die Nutzung des Internets wird stetig datenintensiver, u.a. durch Internet-TV, Video-Calling, bildintensive Internetnutzung, Smartphone-Cameras mit…

Smart Building – intelligente Gebäude

Glaubt man einer Studie der Gartner Group, sollen bis 2020 rund 20 Milliarden „Dinge“ im…

Erfolgsfaktoren von digitalen Steuerungssystemen

Steuerungssysteme sind allgegenwärtig und mit dem bloßen Auge nicht zu erkennen. Kontrollsysteme werden eingesetzt, um…

Hyperautomation – Der Weg zur umfassenden Automatisierung

Die Automatisierung von Prozessen hat bereits in viele Branchen und Unternehmen Einzug gehalten und trägt…

Cloud-Computing-Dienste – Drei Arten im Überblick

Während einige bei dem Wort „Cloud“ immer noch an eine regenbringende Wolke denken, haben die…

Digital Health – 5 Fakten zur Digitalisierung im Gesundheitswesen

Die Digitalisierung dringt unaufhaltsam in sämtliche Lebensbereiche vor und hat die meisten Branchen längst verändert….

Multi-Access Edge Computing

Mit MEC, dem Kürzel für Multi-Access Edge Computing, war früher Mobile Edge Computing gemeint. Die…

Infrastruktur

Wie wichtig ist eine eigene professionelle E-Mail-Adresse?

Schenken Sie einem Unternehmen Vertrauen, der Nachrichten über z.B. rechtsanwalt-meier-879@gmail.com verschickt? Die Gestaltung Ihrer E-Mail-Adresse…

Skalieren von Serverinfrastrukturen

Was leitet die Skalierbarkeit? Unter dem Begriff Skalierbarkeit versteht man die Fähigkeit des hauseigenen Systems,…

Netzwerksicherheit – Diese Fehler sollten Sie meiden!

Es scheint kaum ein Monat zu vergehen, ohne dass von einem weiteren Cyberangriff in der…

Micro Data Center – Das kleine Rechenzentrum

Autor: Roman Isheim, 27.08.2018, Thema: Micro Data Center Kurznavigation in diesem Beitrag: Seite 1 Beitrag…

5G-Mobilfunk – Was verbessert sich nun?

Das Standardisierungsgremium 3GG hat den 5G-Standalone-Standard verabschiedet. Nach dreijähriger Entwicklungszeit ist endlich auch der zweite…

Microservices – Verfahren, Vorteile und Nachteile

Der Begriff Microservices ist in aller Munde. Die kleinen Unternehmen möchten das adaptieren, was die…

Breitbandausbau: Deutschland im internationalen Vergleich

Seit Jahren liegt Deutschland beim Thema Breitbandausbau relativ weit hinten. Deswegen gab es viele Forderungen…

Green IT als Bestandteil für nachhaltige CSR

Das Ziel der Green-IT Philosophie ist die Optimierung der IT-Infrastruktur, von der Herstellung über den…

IT-Remarketing und IT-Refurbishment – sichere Datenvernichtung

Gebrauchte IT-Hardware stellt auch nach einigen Jahren der Nutzung noch einen Wert dar. Vor allem…

Fog Computing: War Cloud Computing gestern?

Autor: Christian Tyl, 04.05.2018, Thema: Fog Computing Kurznavigation in diesem Beitrag: Seite 1 Beitrag /…